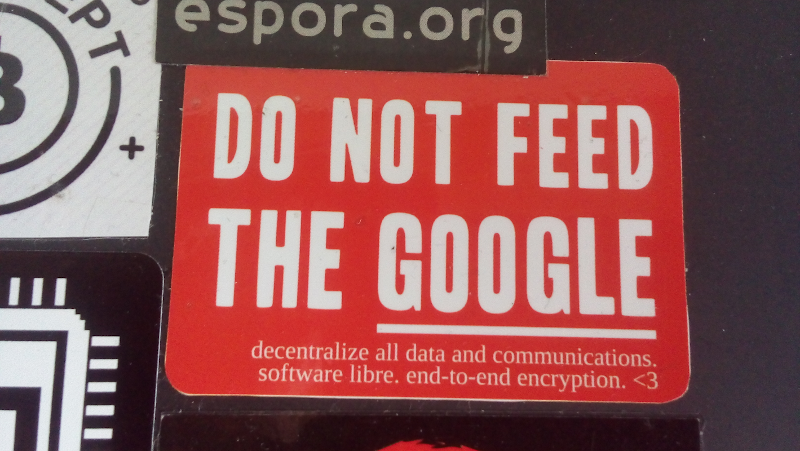

¡Know your rights! Gritaba la canción de los ingleses The Clash1 en tono irónico mencionando que tienes derecho a ceder tus grantías al sistema. Esto es familiar a diversas situaciones y especialmente en el ámbito digital, que tras obtener algunas herramientas tecnológicas hacemos “click” en el botón de “aceptar” sin leer las letras pequeñas en las cuales estamos cediendo todos nuestros datos a las grandes empresas almacenadoras para fines comerciales y políticos, demostrando una vez más el costo de estos servicios “gratuitos” quienes son dueños del contenido que generamos sin conocer nuestros derechos digitales y quizá hasta sin darles importancia.

Una de tantas preocupaciones surgidas durante ésta época de pandemia ha sido la vulnerabilidad de los datos personales que viajan por la red, ya que por el confinamiento hay más interacción en internet o trabajos desde casa donde resaltan las reuniones virtuales y el intercambio de archivos. Incluso la libre aceptación de el uso de nuestras geolocalizaciones para hacer reportes relacionadas con las medidas acatadas ante el Covid-19, por ejemplo en la conferencia de prensa de la Secretaria de Salud del 16 de abril del 2020, el Dr. Ricardo Cortés Alcalá presentó una gráficas para mostrar cuánta gente se ha quedado en casa, cuánta gente ha ido a lugares de abastecimiento básicos y quiénes no han acatado dichas recomendaciones. Estas cifras fueron proporcionadas por Google, resultado de su típica recolección de datos que incluso el Dr. Alcalá menciona que al aceptar el uso de algunas aplicaciones estamos permitiendo dicha recolección2. De hecho, Apple también a ayudado a generar algunas cifras.

Esto parece muy útil en esta situación, pero ¿desde cuándo han tenido acceso a nuestras geolocalizaciones de manera arbitraria?, ¿te parece buena idea que los motores de geolocalizacion estén habilitados por defecto en tus dispositivos?. Sería mejor decidir cuándo tener habilitadas estas herramientas dependiendo el uso que queramos hacer de nuestros propios dispositivos, ya que si hay un rastreo permanente, entonces todo esto parece más a una vigilancia en lugar de un acto de ayuda. Hay un link de Google Maps que puedes consultar donde arroja datos estadísticos de dónde hay más contagio de coronavirus y dónde se necesitan más medidas de precaución, esta información es resultado de las cifras del gobierno y de la geolocalización3.

En algunos paises han habido ciertas medidas represoras por romper la cuarentena, y el monitoreo por medio de la geolocalización ha sido herramienta fundamental para controlar a la población con estas medidas, sin importar si hubo una emergencia o necesidad al romper el aislamiento, tu dispositivo indicará que te saliste de la ubicación donde resides. Esta implementación no es nada nueva, incluso hay algunas empresas que tienen este monitoreo a los teléfonos que brindan a sus empleadxs para poder controlar sus horas de trabajo o sus salidas a tareas foráneas. Entiendo que dicha geolocalización puede ser una buena herramienta al momento de tener la necesidad de demostrar que estuviste o no en cierto lugar, de compartir tu ubicación en tiempo real a tus amigxs cuando vas en un transporte rumbo a tu casa, o para rastrear el paradero de una persona o un dispositivo, pero todo esto con la plena conciencia de los pros y contras y con la libre elección de activar los motores de ubicación cuando tú lo decidas, ya que, por los ejemplos que vimos, no es tan “bonito” que accedan arbitrariamente a tu localización ¿no?. Todo esto Google ya lo había anunciado desde finales de marzo, incluso hay campañas permanentes como la de Facebook llamada “Data for good” donde recolectan datos para la “ayuda social” como la pandemia misma4.

La geolocalización da una ubicación exacta de donde estamos, a donde vamos y los lugares que frecuentamos, con nuestros dispositivos rastreables somos un “código” que aparecemos en diversas coordenadas que muestra cuando nos reunimos y frecuentamos con otros códigos (nuestrxs amigos), en lugares de costumbre de ciertas ubicaciones las tiendas a las que vamos, escuela, trabajo, casa, etc. Este código lo vamos alimentando con metadatos resultado de nuestra interacción en internet como las noticias que regularmente buscamos, las publicaciones que ponemos “like”, las películas que vemos en Netflix y las canciones que escuchamos en Spotify, más aparte nuestras conversaciones que tenemos por WhatsApp y medios no cifrados; y la cereza en el pastel: nuestro número telefónico y nombre real que brindamos en la suscripción de las cuentas de Facebook y Google, identificadas con el “fantástico” reconocimiento facial de etiquetado automático de nuestras fotos en las redes sociales. Entonces dicho rastreo está en todas partes, desde las torres de las empresas de telefonía celular, hasta el software que tenemos tanto en móviles como en computadoras y muchas veces incluso cuando nuestros dispositivos están apagados o sin conexión a internet5, asi que lo mejor es tener plena conciencia de esto para saber que es lo que interactuamos a diario desde nuestros dispositivos, opino que si no estamos teniendo comunicación cifrada, entonces estas comunicaciones son como cuando gritamos alguna información en medio de una plaza, obviamente será escuchada por muchas personas pero de ahí depende de nosotrxs si nos importa que escuchen o no.

En los cuentos de ciencia ficción de los años 80's se leía que nos implantarían chips de localización para nuestro control, hoy estamos viviendo esa realidad pero de un modo más rídiculo ya que estos dispositivos son esos chips, y no nos lo tienen que implantar, si no que nosotrxs mismxs los adquirimos a precios muy caros, queremos tener lo más moderno y competir entre nuestro entorno para tener el mejor chip de vigilancia que es nuestro teléfono móvil.

Realmente muchas veces no basta con quitar la geolocalización ya que también puede haber rastreos por las redes telefónicas móviles, por WiFi y Bluethooth, por dirección MAC, monitoreo GSM y GPS, etc. Para contrarrestar esto hay bastante documentación en internet, por ejemplo hay un muy buen artículo de Surveillance Self-Defense de la EFF en la cual analizan las formas de localización y otros riesgos de los teléfonos móviles llamado “El problema con los teléfonos móviles”6.

Desactivar la geolocalización, micrófonos y cámaras de tus dispositivos y activarlas solo cuando lo necesites no esta mal, como vimos anteriormente, esto no basta, pero debemos de poder elegir cuando utilizar herramientas por nuestra propia decisión. Incluso esta bien hacer uso de las bolsas “Faraday”7 que bloquea toda la señal de tu dispositivo cuando esta dentro de la bolsa, además de esto usar herramientas de cifrado punto a punto como Signal8 para la mensajería instantánea, usar el proxy de Tor9 para la navegación, una VPN10 para la conexión y el uso de GPG11 para correos cifrados… por lo menos. Y ante la menor sospecha no está de más hacer uso de los códigos de rastreo telefónico12 para saber si tu celular está siendo rastreado.

También se han liberado algunas aplicaciones móviles de consulta sobre síntomas y medidas entorno al Covid-19, mismas que también recolectan ciertos datos. La mayoría de estas aplicaciones vienen desde las instituciones de salud de los países, aunque algunas carecen de transparencia y ponen en duda el uso poco responsable de los datos arrojados por la interacción con estas plataformas13. Aparte de esto, el uso de comunicación no cifrada puede ser legible en el tráfico de internet como una simple conversación de WhatsApp o un correo electrónico dónde platiques sobre síntomas del Covid-19 o rumores de gente posiblemente infectada, hasta la búsqueda de síntomas en Google pueden ser objeto de rastreo y recolección con el pretexto de la situación actual. Basta ver los ejemplos de los saqueos frustrados por la policía, después de que varias personas se organizaron por WhatsApp para robar en supermercados con el pretexto de hambruna14, en este tipo de grupos más allá de una investigación informática profunda, sólo basta que cualquier infiltrado ingrese a un grupo tan abierto como estos. Obviamente el caso de estos saqueos puede ser reprobable, pero que tal si el grupo de WhatsApp es para organizar una acción de protesta para denunciar alguna injusticia, ¿Tú crees que no se usan los mismos métodos para investigar e infiltrar?.

Independientemente de la pandemia, estas grandes empresas no solo recolectan tu geolicalización, si no diversos datos, conversaciones, fotografías e interacciones con otrxs usuarixs, lugares frecuentes, metadatos, gustos personales, etc. con fines tanto políticos y comerciales. Seguramente te ha ocurrido el siguiente ejemplo: platicas con alguien por WhatsApp o incluso personalmente con tu teléfono cerca sobre planes de algún viaje, y tiempo después te llegan ofertas justo del destino que tu querías ir, ya sea a tu correo o en las columnas de anuncio de Facebook. Bueno, pues dicha vigilancia esta en acción en algo tan simple como un viaje, imagínate con datos más sensibles que puedan interesar a agencias espías15. Esto es logrado gracias a herramientas muy cotidianas como las brindadas por Google que van desde Gmail, Android, Youtube, Google Drive, por mencionar algunas, también están otras derivadas de Facebook16 como WhatsApp e Instagram, y desde luego los productos exclusivos de Apple17 como iPhone, iPad, iTunes, iCloud, etc.

En medio del miedo por la pandemia, la incertidumbre de no saber cuánto durará y la inminente crisis económica, somos vulnerables en varios aspectos y depositamos cierta confianza en instituciones que las creemos salvadoras dentro de este caos, corriendo el riesgo de ceder ciertos aspectos de nuestra privacidad a cambio de un poco de seguridad y atención, siendo sacrificados nuestros derechos humanos y datos personales18, experimentando de este modo un nuevo modelo de control digital, o como Edward Snowden lo calificó recientemente como la construcción de la arquitectura de la opresión19.

Y ante todo esto hay mucha gente abogando por los Derechos Digitales, aunque en ocasiones puede ser un tema complejo ya que pretenden ser derechos universales, pero hoy en día es un término reconocido y ejecutable. Según la definición en Wikipedia20 se refiere a: “Derechos digitales describe los derechos humanos que permiten a las personas acceder, usar, crear y publicar medios digitales así como acceder y utilizar computadoras, otros dispositivos electrónicos y redes de comunicaciones. El término tiene estrecha relación con la protección y la realización de derechos existentes, tales como el derecho a la privacidad o la libertad de expresión, en el contexto de las nuevas tecnologías digitales, especialmente Internet. En España, el título X de la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales establece con carácter pionero una regulación sobre la materia.” Y también define los Ciberderechos: “Derecho a la libre expresión. Derecho a la privacidad en línea (privacy online). Derecho al acceso al ciberespacio (acceso al internet) independientemente de los niveles de ingreso, la ubicación geográfica o las discapacidades de los usuarios. Derecho a asociarse en comunidades en línea (conocidas también como comunidades virtuales). Conecta mundialmente. Es abierta y esta al alcance de todos. Los usuarios tienen el derecho a comunicarse. Los usuarios tienen el derecho a la privacidad. Las personas somos los administradores de la Red y no sus propietarios. La administración de la red debe ser abierta e inclusiva. La Red debe reflejar la diversidad humana, y no homogenizarla.”

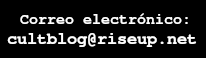

Ha habido algunos intentos de poner leyes que atacan la Neutralidad de la Red, la Libertad de Expresión y los Derechos Digitales; por ejemplo: -En México se impulsó en 2011 la “Ley Doring”21 que entre las propuestas estaba vigilar a los usuarios a modo que podían tener "strikes" si había alguna actividad que se considerara violación a los derechos de autor, a los tres "strikes" se bloquearía tu IP. -La “Ley Televisa o Ley Telecom”22 se promovió en el 2014 y en unas de sus condiciones mencionaba: El Artículo 190 dice que los proveedores de servicios de telecomunicaciones deben “colaborar con las instancias de seguridad, procuración y administración de justicia, en la localización geográfica, en tiempo real, de los equipos de comunicación móvil, en los términos que establezcan las leyes”, ejerciendo así una vigilancia más concreta. Además de limitar recursos a "Redes comunitarias sin fines de lucro", entre otros bloqueos de servicios. -Y actualmente esta El Instituto Federal de Telecomunicaciones (IFT) que ha sometido a consulta pública un anteproyecto de Lineamientos de Gestión de Tráfico23 que podría permitir: La Censura, legalizando la ridícula orden de bloqueo de aplicaciones, contenidos y servicios en Internet a petición expresa o por “situaciones de emergencia o seguridad nacional”. También pueden permitir la invasión a la privacidad, opacidad de la impunidad, entre otras cosas. Por eso se está organizando la campaña #SalvemosInternet24.

Lo que también se trata de garantizar es la Neutralidad de la red25 que es un modo de mantener el internet libre de censura y que sea una manera abierta de compartir información y conocimiento, para esto los proveedores de servicios y los gobiernos no deben prohibir el libre acceso a la red, tampoco cobrar costos extras por visitar sitios o tener más acceso a cierta información. Una de las problemáticas que ha habido dentro de la Neutralidad de la Red es que hay gente que se ha aprovechado de este principio para vender sustancias ilícitas, o cometer todo tipo de abuso a personas y animales, tomando en cuenta que no hay censura, tienen el camino libre para poder hacer esto. Aunque si empieza a haber censuras hay un gran riesgo para grupos activistas en pro de la cultura libre que se pueden ver afectados con este pretexto. No es un tema muy fácil ideológicamente aunque los grupos activistas políticos y de derechos digitales son los que más se han pronunciado e incluso luchado legalmente por preservar esta dicha neutralidad.

En algunos países el internet ha sido censurado y controlado por situaciones político-sociales, tal es el caso de Vietman, Túnez, Siria, Irán, Arabia Saudita, China y Corea del Norte, por citar algunos casos. Para poder tener libre acceso a la información y conocimiento se han hecho algunas medidas para mantener la Neutralidad de la Red, en algunos casos se ha trato hasta legalmente incluso, y también de modo técnico por ejemplo con el uso de las VPN y Proxys, de hecho los sitios “.onion” ha sido estructurado para mantener dicha condición de libre acceso.

Hay muchas aplicaciones con políticas y licencias muy abusivas que no respetan la privacidad de lxs usuarixs, ni los derechos digitales y la Neutralidad de la Red, y se aprovechan de situaciones como la pandemia actual para cometer varios abusos como la aplicación Zoom26 que se puso tan de moda para vídeollamadas, “la herramienta perfecta” para los trabajos de oficina en casa, reuniones, conferencias y hasta clases, aunque rápidamente lxs usuarixs se quejaron de diversas anomalías en su uso como el que cualquier persona podía entrar a las salas de charla, el engaño al confirmar que las videollamadas eran cifradas cuando no era cierto, publicidades automáticas sin el consentimiento de lxs usuarixs por medio de llamadas y Facebook, el control otorgado al micrófono y cámara en dispositivos Mac27, o peor aún, la noticia de que en la red se están vendiendo millones de datos de usuarixs de zoom recopilados28. Es por eso que proponemos el uso de Software Libre29, descentralizado y cifrado como Jitsi30 y Mumble31 para video y llamadas remotas, además verificar el uso de las licencias y políticas de privacidad de todo software que usamos, siendo los proyectos desarrollados dentro de la Cultura Libre32 y con Licencias Libres33 de los más confiables para ejecutar.

Como vemos es un tema amplio y profundo pero vale la pena investigar y adentrarse mas para saber de que modo somos vulnerables y cómo poder defendernos ante esto, después de todo es el ejercicio de la privacidad de nuestros propios datos que están en juego.

Infórmate y defiende tus derechos digitales!

Abril 2020

Jobel, Chiapas, México.

https://pirra.punks.computer - https://cult.punks.cc

[1] https://en.wikipedia.org/wiki/Know_Your_Rights

[2] https://www.youtube.com/watch?v=I7pog4I3GwI&feature=youtu.be&t=2370

[5] https://myshadow.org/es/location-tracking ACTUALIZACION: AHORA ES ESTA HERRAMIENTA -> https://privacy.net/analyzer/

[6] https://ssd.eff.org/es/module/el-problema-con-los-tel%C3%A9fonos-m%C3%B3viles

[7] https://killyourphone.com/es/

[8] https://ssd.eff.org/es/module/c%C3%B3mo-utilizar-signal-en-android

[9] https://www.torproject.org/es/

[10] https://riseup.net/es/vpn

[11] https://securityinabox.org/es/guide/thunderbird/linux/

[13] https://www.derechosdigitales.org/14368/el-tecnoptimismo-volvio-en-forma-de-coron-apps/

[15] https://www.eff.org/nsa-spying

[16] https://www.nadir.org/txt/Tenemos_que_hablar_de_Facebook.html

[17] https://ssd.eff.org/es/playlist/%C2%BFusas-una-mac

[20] https://es.wikipedia.org/wiki/Derechos_digitales#Ciberderechos

[21] https://es.wikipedia.org/wiki/Ley_D%C3%B6ring

[22] https://es.wikipedia.org/wiki/Ley_Televisa

[24] https://salvemosinternet.mx

[25] https://es.wikipedia.org/wiki/Neutralidad_de_red

[26] https://www.zoom.us/

[29] https://www.gnu.org/philosophy/free-sw.es.html

[31] https://directory.fsf.org/wiki/Mumble